Grupa stojąca za TrickBot znowu działa.

Rosyjskojęzyczna grupa Wizard Spider zajmująca się oprogramowaniem ransomware znanym pod nazwą „TrickBot”, wyeliminowana przez Pentagon i Microsoft w zeszłym roku, znów działa i wygląda na to, że przygotowuje się do drastyczniejszej w skutkach nowej kampanii.

Wspomniana Grupa, powiązana z atakami ransomware i powszechną kradzieżą informacji finansowych, wywodzi się ze starszej, rosyjskiej grupy cyberprzestępczej o nazwie „Dyre”. W 2015 władze rosyjskie spowodowały rospad Dyre, niestety jej członkowie, odpowiednio się przegrupowali, tworząc nowe narzędzia szkodliwego oprogramowania i pracując nad ich wykorzystaniem w jeszcze bardziej ekspansywnych przedsięwzięciach przestępczych. Trickbot, który obecnie działa w wielu miejscach w Europie Wschodniej – w tym w Rosji, Ukrainie, Białorusi i innych – jest prawdopodobnie najbardziej znanym botnetem ransomware na świecie.

Jesienią ubiegłego roku Cyber Command Pentagonu próbowało osłabić Trickbota, obawiając się, że hakerzy związani z grupą mogą próbować ingerować w wybory prezydenckie w 2020 roku. CYBERCOM przeprowadził serię „skoordynowanych ataków” na serwery Trickbota, ostatecznie zdołał zakłócić jego działalność. Było jednak jasne, że urzędnicy federalni nie spodziewali się, że ich wysiłki będą długoterminowym środkiem odstraszającym.

Mniej więcej w tym samym czasie Microsoft uruchomił własną kampanię, która również miała na celu „demontaż grupy”. Firma śledziła i analizowała serwery zaangażowane w obsługę botnetu, a następnie uzyskała orzeczenie sądowe, które umożliwiło wyłączenie adresów IP skorelowanych z tymi serwerami. Operacja Microsoftu obejmowała także współpracę z dostawcami usług internetowych, którym – głównie w Ameryce Łaińskiej – pomagano wymieniać zinfekowane routery. 18 października 2020 Microsoft podał do informacji, że 94% krytycznej infrastruktury operacyjnej Trickbota – 120 ze 128 serwerów – zostało wyeliminowanych. Niektóre serwery Trickbot pozostały niestety aktywne w Brazylii, Kolumbii, Indonezji i Kirgistanie. Na początku tego roku 55-letnia Łotyszka, znana pod pseudonimem internetowym „Max”, została aresztowana i oskarżona w sądzie federalnym za jej rolę w ułatwianiu operacji Trickbotów. Należy pamiętać, że jest ona tylko jednym z członków grupy.

Niedawno wydany raport firmy Fortinet zajmującej się bezpieczeństwem wskazuje, że grupa rzekomo pomogła stworzyć nową odmianę oprogramowania ransomware, nazwanego „Diavol”. Ponadto inny raport z firmy BitDefender pokazuje, że grupa zbudowała kopię zapasową swojej infrastruktury i że ostatnio widziano, jak przygotowuje się do nowych ataków i złośliwej aktywności, przy czym firma ostatecznie zauważa, że „Trickbot nie wykazuje oznak spowolnienia. ”. Dodatkowo o wznowionych aktywnościach z użyciem TrickBot’a możemy przeczytać w Aler (AA21-076A) wydanym przez CISA i FBI.

Co więc można zrobić, aby nie stać się ofiarą tego rodzaju oprogramowania ransomware? Jak zawsze – radzimy, aby system był jak najbardziej aktualny. Aktualizacje systemu Windows są uciążliwe, ale jeśli będziemy na bieżąco z aktualizacjami, otrzymamy najnowsze poprawki zabezpieczeń do znanych luk w zabezpieczeniach.

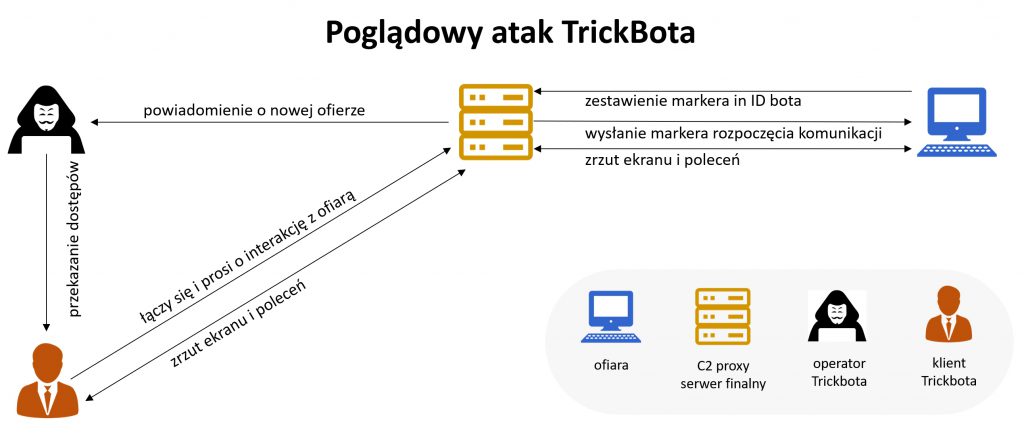

Istnieje również fakt, że ukierunkowane ataki ransomware są zazwyczaj wymierzone w duże korporacje, firmy ubezpieczeniowe lub prawne. Zwykle przybierają formę wiadomości e-mail informującej, że zostałeś przyłapany na robieniu czegoś podejrzanego, na przykład wykroczeniu drogowym, i zachęcają do kliknięcia linku zawierającego dowód naruszenia. Ten link będzie zawierał złośliwy Javascript, który następnie połączy się z zaatakowanym serwerem Trickbot i automatycznie pobierze złośliwe oprogramowanie do twojego systemu, a następnie potencjalnie rozprzestrzeni się na inne osoby w sieci.

Uważajmy, w co klikamy, gdy ktoś wysyła nam coś e-mailem, SMS’em czy poprzez komunikator. Gdy jest to podejrzany nadawca, bądź kontekst wiadomości wzbudza podejrzenie.